|

昨天晚上刚写完代码在学校的QQ群里透透气,正好遇到学校的几个计算机狂热份子在里面阔谈网站建议。刚进去打个招呼,就被几个寒气避人的家伙冒了几句:“你们ncph最近很牛哒,有本事把我网站黑了----http://***.f78.net”哎,完全挑衅啊,恰好一美女在群里面也叫到:“师傅,给他黑了。。。”哎,什么时候又成她师傅了,没办法,冲着美女这句话回了一句:“我看看。”(我心里也没什么底)

接下来便开始分析他的网站,还好,不是全静态的页面,冒了一滴汗。当然先看看有没有注入漏洞了。在几个带参数的网址链接后面加了个’号,没反应,难道真的没注入?这个站应该不是他自己写的,是从网站上下源码拼来的吧,我们看看他的结构。如图1:

便找到了他的后台,http://***.f78.net/login.asp,试了一下”or””=”、”or”=”or”、admin、admin888进行登录,当然得先碰碰运行,看来运气不好,失败,并且全是点击“登录”后找不到页面,有可能他的后台根本就登不进去。

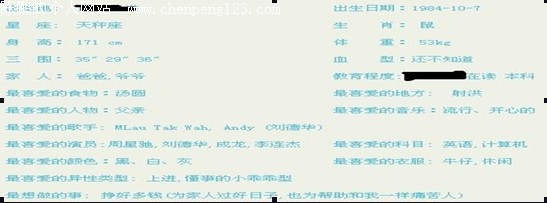

再静下心来看一下这个网站,网站名字为“xxx在线”,但上面还有他的个人介绍,够详细的。我们看下图2:

连个人姓名、年龄、邮箱、手机、QQ等在网站上全可以找到,哎,太张扬了吧,网站做得并不怎么样,还是一个二级域名。

了解了一下网站的基本信息,总还得动手干啊,还是拿工具扫扫看。拿出明小子旁注3.5,测试是否有上传漏洞,默认数据库得,当然,旁注3.5里面许多上传漏洞存在页面的文件还有默认数据库等,得自己添加一些新的,我自认为这软件灵活性还可以。检查上传漏洞和默认数据库等都没戏,这个也正常,不然人家凭什么挑衅。

再仔细查找一下注入点,用旁注软件批量注入测试一下,同样没有什么信息。接下来只有再看看他的站了,这么大个站,拼凑了这么多的源代码没一点破绽?不放弃是我的性格。

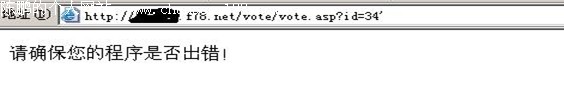

还好,有一个投票系统,也是用的别人的,老天对我不薄,我们判断一下,如图3:

再试一下”and 1=1” 返回正常,”and 1=2”,出错,好的,有戏了,我们拿注入工具猜解一下,还是用明小子旁注3.5吧。

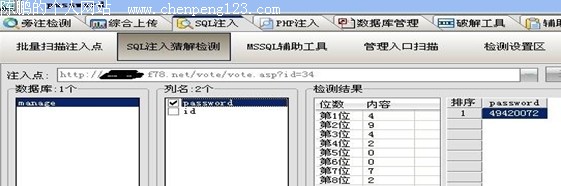

结果如图4:

看到了,得到一个密码,一阵欢喜,去后台登录一下看。郁闷,输入用户名:”admin”、密码:“49420072”,点击登录,仍然找不到页面。咋回事,随便输几个点击登录还是找不到页面。看来他的这个后台是不能登录的(后来确实经他证实,为了防止我的攻击,他已经改了后台代码,不能登录的!)。

也许到了这一步我们真的是无计可施了吧,我仍对自己说不要轻易放弃,体息了一分钟,静下来再想了一下。

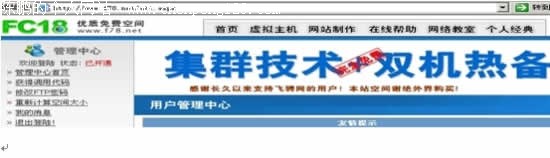

既然网站程序已经无计可施,我们再从其它地方着手吧。当然大家都比较当用旁注吧,我看了一下,和他一个服务器的就一个国际域名:http://www.f78.net,他是在这个域名下划分的一个二级域名。那么我们打开这个域名看一下,如图5:

| 热门推荐: |

建设指南:网站推广十点注意事项 |

交换机核心升级故障排除实例 |

是一个提供免费空间的网站,他应该是在这个网站上免费申请的,但从这个页面上没有找到可以注册的地方,找到一个“点击申请”,却显示请先登录,而登录的地方找并没有申请或注册的地方。

在这个网站上转了转,在版权下面发现“Copyright © 2003-2005 www.ffccc.com , Ltd. All Rights Reserved.飞骋公司 版权所有”,当然接下来打开这个网站看看,果然找到一个注册的地方。猜想他应该是在这里注册的,要知到这个系统是怎样的才可以再想办法。我也申请了一个用户,进去一看就明白了,申请免费空间还需要在社区的点数的,这里面同时是跟域名绑定在一起的,并且域名就是你的注册名,并且可以更改ftp密码。

通过前面搜集的这么多的信息,我们完全可以施展社会工程学手段了,先用他的用户名:“******”和我们从注入点猜解出来的密码:“49420072”,点击登录,遗憾……显示失败,看来他的安全意识还有一点高。我们再用这个密码登录他的邮箱试一下,也是失败,看来他不是常用这个密码。

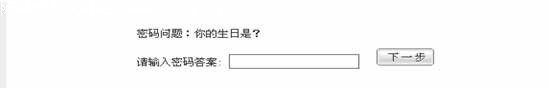

仍不放弃,在登录窗口呆了又一分钟,点击“忘记密码”,显示“请输入用户名”,输入用户名,单击“下一步”,接下来出来下面结果,如图6:

是不是有点欣喜,至少还有路。马上输入从他网站上找到的生日:107-----错误、1007-----错误、1984107,ok,我们看下面结果,是不是意想不到?如图7

输入新密码,显示修改成功,好,接下来我们一路高歌,来到登录框,输入用户名,和我们更改后的密码,ok,登录成功,如图8:

点击免费空间,就回到www.f78.net登录框,输入用户名和密码登录如下图:

| 热门推荐: |

建设指南:网站推广十点注意事项 |

交换机核心升级故障排除实例 |

当然我们现在得到的只是一个他在免费空间上注册的帐号和密码,但免费空间是通过ftp来管理的,我们看上图,其功能就只有“修改ftp密码”这一项,我们主要目的是拿下他网站,这些功能还不能做到,因为我们点示“修改ftp密码”看一下就知道了,如下图10:

修改ftp功能需要原ftp密码,但原ftp密码我们并不知道,我也试了通过注入点猜解出来的密码不是。当然我们再习惯性地看一下“忘记密码”这个选项是怎样的,如图11:

需要身份证号,这一项又把我难住了,难道我还得再一次施展社会工程学?没办法,再想想办法,我在他网上找了找,没有身份证号资料,看来他的个人简介还不够详细,呵呵。忽然间想到,他跟我是一个学校的,我们学校学籍管理系统中有个人的身份证号,可那个要学号跟密码登录才行的。

没办法,只有试一试了,怎么知道学号呢?我记得曾经在百度搜我自己的名字时搜出来是一份excel表格,上面还有我的学号,原来是学校把这些信息放在服务器上的,并且可以下载到。同样,我也在百度输入他的名字,把他们班的学生信息表download了下来。找到了学号,用刚才注入猜解得到的密码登录,呵呵,还好,登录成功。

乖乖,在他的个人信息里找到了身份证号,输入上图框中,“提交”,ok,ftp密码搞定。

得到了ftp密码使用他网站这个用户名,顺利地进去了,接下来就去掉他首页代码,加了句:“一切皆有可能!”

搞定,轻松下来想了想,主要是这套系统的“找回密码”功能设置得不周全吧,不过大多数网站都是这样的,如果网站在找回密码功能中直接把找回的密码发到注册者的邮箱中还比较稳妥些。不过要说的是在入侵过程中真的是防不胜防,有时候一个小小的疏忽,就是让整个防线全线崩溃。同时也告诉我们在入侵的过程中思维是最重要的,随着注入时代的远去,社会工程学的巧妙利用也会让你喜不胜收。

| 热门推荐: |

建设指南:网站推广十点注意事项 |

交换机核心升级故障排除实例 |

【责任编辑 彭凡】

|

| 【字体:小 大】【发表评论】【加入收藏】【告诉好友】【打印此文】【关闭窗口】 |