打印本文

打印本文  关闭窗口

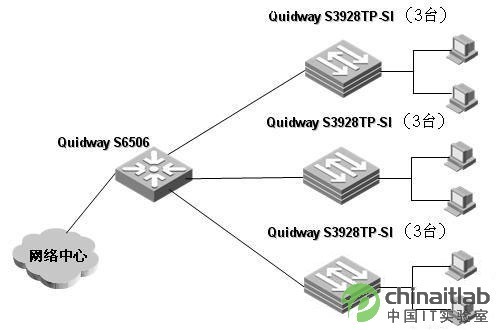

关闭窗口 其实那间实验室的网络结构是比较简单的,而且还是比较可靠的,如图1所示。我们使用了3台华为-3COM公司的S3928TP-SI交换机,并使用了IRF智能弹性架构技术,将3台交换机连接起来组成一个联合设备(Fabric),在管理和使用时只需将这些设备看作单一设备,降低了管理成本。而且使用IRF技术后,能够在整个堆叠组内实现控制平面和数据平面所有信息的冗余备份,一定程度上避免了网络的中断。在Fabric中的第一台交换机上,我们还装了一个光纤模块,用于和实验中心的核心交换机—华为S6506相连。

图1 实验室网络拓扑图

发现故障端口

带着笔记本来到实验室,打开机柜,看到三台交换机的指示灯都在闪烁,将笔记本连到交换机上,顿时笔记本的速度明显下降。会不会是交换机的配置出了差错?于是用笔记本依次接到每个交换机的Console口,将交换机恢复到默认配置并重新启动,可是故障依旧。

开始怀疑也许是广播风暴造成的故障,进入光纤端口,将其Shutdown,排除同一VLAN下其他实验室对该实验室的广播风暴和别的实验室使用Lanstar对该实验室的控制,可故障依旧存在。问题一定出在该实验室了。

是计算机中毒导致的广播风暴?在服务器上更新最新的病毒库,实验室内所有计算机下载了该病毒库后开始杀毒,没有发现可能造成广播风暴的病毒存在。将实验室内所有计算机关闭,用UPS对交换机供电,彻底排除因病毒造成的广播风暴,可是问题仍然存在。当计算机都已经关闭时,接计算机的端口指示灯应该都是熄灭的,而第三台交换机的7号端口仍在不停闪烁。问题一定出在这7号端口了。

风暴来自无线网卡

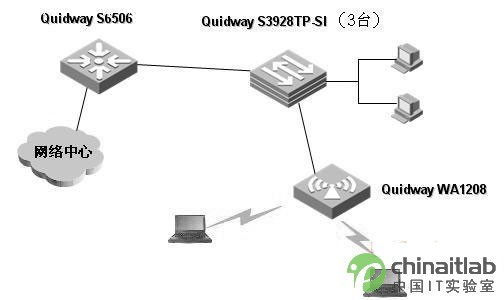

查看相关资料,原来在建设实验室时,把一个无线基站连到了这个实验室的交换机上,再通过交换机接到华为S6506上,如图2所示。接着把互连的3台交换机断开,第一、二台交换机的指示灯立刻不再闪烁,恢复了正常。一定是由无线网络造成的广播风暴。再次用UPS对交换机供电,拔掉7号端口的水晶接头,交换机顿时恢复正常,故障点终于找到。重新把3台交换机连接,打开电源,启动所有计算机,一切工作正常,故障排除。

图2 无线基站连接拓扑图

剩下的问题就是找到谁在使用无线网络,造成了广播风暴。知道无线网络加密密钥的只有实验室工作人员。回到办公室逐一询问在那一时段使用无线网络的同事,把他们使用无线设备都拿到实验室逐一排除。当试到一块笔记本专用网卡时,故障再次出现,造成广播风暴的罪魁祸首终于找到。用Sniffer查看网络数据流量,原来这块网卡在不停地向交换机发送大量的数据包,导致了这次广播风暴,由于无线网络的带宽不是很大,所以没有造成实验室的所有计算机不能使用。

彻底遏止广播风暴

为了以后不再发生类似情况,重新配置了交换机,把接无线网络的那个端口单独划到VLAN 3,认为无线网络再发生广播风暴,也不会再威胁到实验室的计算机。

可没过多久,无线网络连不上网络了,肯定是把无线网络端口划分到VLAN 3造成的。再次连接Console口,发现交换机只配置了VLAN 150可以穿过光纤端口。就算允许VLAN 3穿过,接入上层交换机时,也行不通。因为,学校网络中心只允许院实验室的VLAN 150穿过。因此单独划分VLAN的方法不可取。只好再把端口7重新划回到VLAN 150,这样以后再发生类似情况,肯定还会影响到实验室。

与其对一个端口做防范,不如对实验室所有机器都做预防。这样不仅缩小了广播风暴的影响范围,甚至可以彻底遏止广播风暴。

首先,通过命令直接对每个端口限制广播流量的大小。要想设置的值合理,必须要满足教师上课时发布文件、广播教学、演示等操作时所需的最大广播流量。再用Sniffer查看教师机的网络数据流量,在广播视频时也没超过60%。于是,将各个以太网端口广播风暴抑制配置为60%。

再有,利用交换机MAC地址学习功能,获取与端口相连的网段上网络设备的MAC地址,使发往这些MAC地址的报文直接使用硬件转发,提高交换机工作的效率。并且为了防止黑客利用工具产生欺骗MAC地址,迅速填满MAC地址表,通过设置合适的系统MAC地址老化时间,可以有效避免黑客的此类攻击。我们使用了华为推荐的老化时间为300秒。

最后,由于实验室课程只需访问校园网和院里的FTP网站,而对于无线网络特定的5个IP地址则可以访问任何网络。我们对光纤端口配置了访问控制列表,既满足了实验室使用的要求,又最大限度地减少了感染病毒和受到攻击的机率。

打印本文

打印本文  关闭窗口

关闭窗口