打印本文

打印本文  关闭窗口

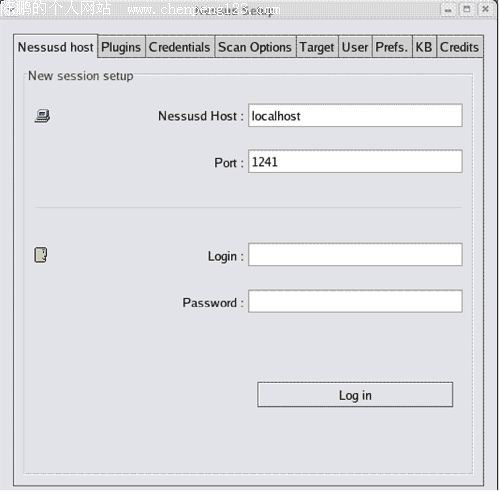

关闭窗口 虽然我们假设你使用的是Unix Nessus GUI,但是那些使用NessusWX(专用于Windows系统)的用户,对这些指令相当熟悉。首先,使用"nessus"指令,启动Nessus客户机。将会显示如下所示的窗口:

在这个窗口的顶部选项中,你可以指定你想要用来开始扫描的Nessus服务器。如果你正在同一个主机上运行客户机和服务器,那就要保持默认设置。否则,你就需要输入合适的主机名和端口。你需要在该窗口中下面的部分中输入正确的Nessus证书来开始扫描。最重要的是要记住这些证书不同于系统登录证书。你必须要使用nessus-adduser指令,创建Nessus证书。

输入这些信息后,点击“Log in”按钮,对Nessus服务器进行验证。下面,我们看一下Scan Options功能键,如下图所示:

该功能键包括几个重要的选项。首先,在“Port range”文本框中,你可以输入你想要扫描的具体端口。如果你把这个设置为“默认”,它将扫描nessus-services文件中所包含的全部目的端口。另外,你可以通过设置range(如“1-1024”)和/或用逗号将端口分隔开(如“80,443,8080”),来指定需要扫描的端口。

这个功能键中包含的另一个重要选项是“Safe checks”。核查这个选项可以确保Nessus仅仅在开发者设定为“不危险”的插件上运行。如果你正在扫描某一产品的系统,你就必须要检查一下这个选项,因为不安全的插件可能会不小心阻止目的系统上的服务。(另一方面,如果你能这样扫描,那么黑客也能这样操作!)

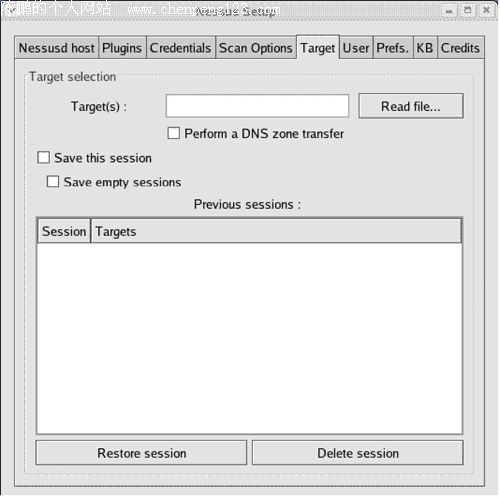

接下来,让我们继续讨论Target功能键,如下图所示:

你可以使用这个功能键来选择一个系统或一个逗号分隔开的端口列表。此外,你也可以使用“Read file”按钮,从文本文件中读取主机的列表;或者试着通过核查“Perform a DNS zone transfer”单元框,运行DNS区域转换器,从而获取同一网域内的所有主机名称。

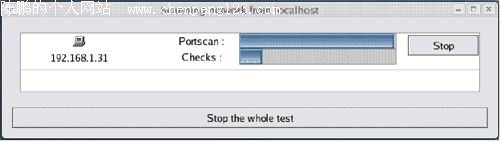

一旦你已经设置了正确的扫描选项,单击任何表格底部的“Start the scan”按钮,你就可以离开并开始扫描了。系统会显示如下所示的对话框:

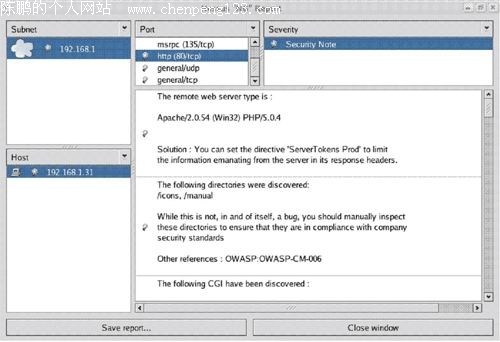

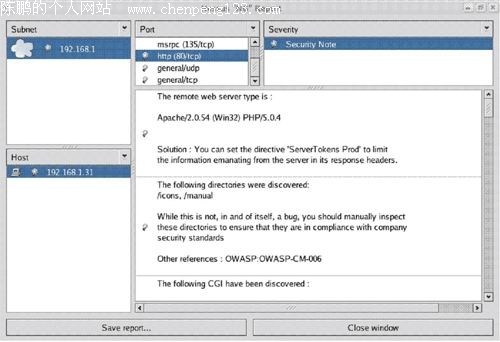

需要注意的是,扫描一个系统可能会花费几分钟或者更长时间,时间的长短取决于指定的扫描范围。当扫描结束以后,你就会看到一个完整的扫描报告,比如下图所示:

通过这份报告,你可以察看所显示的每个系统中主机、端口和安全方面的各种警报。

这就是所有的步骤!现在,你已经掌握了使用Nessus进行漏洞扫描时所需要的基本知识

打印本文

打印本文  关闭窗口

关闭窗口