打印本文

打印本文  关闭窗口

关闭窗口 一、测试步骤:

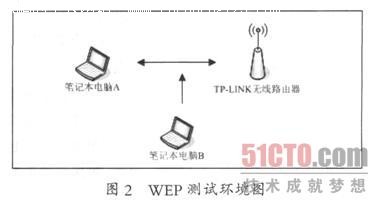

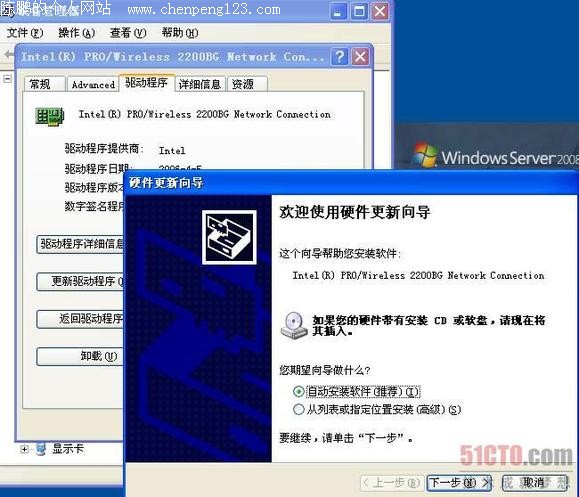

测试使用的是WinAircrackPack 工具包。该工具包是一个无线工具的组合包,包括WinAircrack.exe,wzcook.exe,airdecap.exe以及airodump.exe四个程序airodump.exe是SSID号发现工具,用来对付 SSID影藏。利用其中的airodump 监视无线网络中的传输数据, 当收集到足够多的数据包时利用WinAircrack 就能破解出密钥。测试环境为一台TP- LINK 的TL-WR340G 54M的无线路由器和两台笔记本电脑, 其中一台使用了Intel Pro 2200 无线网卡, 如图一所示。

图一

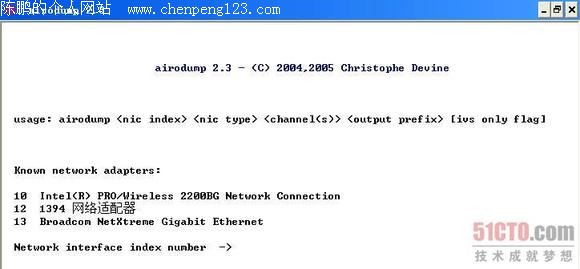

1. 运行winaircrackpack包里头的airodump.exe

图二

选择“10 InterPRO/Wireless 2200BG Network Connection”网卡

出现:

Interface types:’o’ = HermesI /Realtek

‘a’= Aironet/Atheros

输入o或者a选择网卡模式,下一个界面出现:

选择搜索频段,输入0是代表所有频段都检测的意思。假设还不知道该无线设备使用的哪个频段和SSID号。 按下回车出现:

Output filename prefix ->

提示你输入一个保存文件,这样该工具会把所有sniffer下来的数据包放到这个文件

Only write WEP IVs ->

only write wep ivs是否只检测WEP加密数据包,我们选择“N”, 这样将检测网络中的所有数据包不只WEP加密数据。

这时会出现一个提示,大概意思就是说目前驱动还不支持,无法进行sniffer的操作。同时浏览器会自动转到这个http://www.wildpackets.com/support/product_support/airopeek/hardware页面,我们可以通过这个页面下载兼容驱动程序,升级我们的无线网卡让sniffer工具——airodump.exe可以顺利运行。我们通过这个地址下载适合自己网卡的可以使用airodump的驱动,在搜索设备页面中选择自己无线网卡的品牌和型号。笔者选择tp-link的所有无线产品进行查询,看看应该下载哪个驱动 。下载后放到指定目录。然后我们开始安装驱动

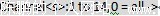

图三

1.在桌面网上邻居图标上点鼠标右键,并选择属性,在自己的无线网卡对应的本地连接上点鼠标右键,并选择属性。

2. 在无线网络连接属性窗口中的“常规”标签下点网卡信息旁边的“配置”按钮,在“驱动程序”标签中点“更新驱动程序”按钮。

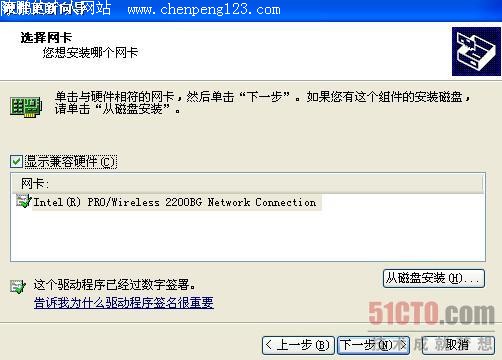

图四

再选择“从列表或指定位置安装(高级)”,然后选择“不要搜索。我要自己选择安装的驱动程序”

图五

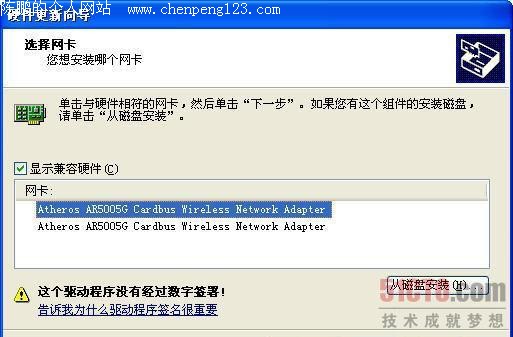

图六

2. 在安装驱动过程中会出现兼容性提示,我们点“仍然继续”即可。最后完成硬件更新向导,我们的intel无线网卡现在已经变成了atheros 无线网卡了,这样才能够使用airodump这个无线网络sniffer工具。请大家注意,由于WEP破解的准备工作比较多,已经成功的将自己的网卡进行了更新驱动工作,这也是WEP加密破解的关键。

二、灵活运用工具,轻松破解无线网络WEP

这时我们再运行airodump.exe 会发现这时你会发现显示的信息和安装驱动前已经不同了,我们的网卡名称已经变为atheros 的wireless network adapter了。在设备管理器中也可以看到网卡的升级情况。如下图所示

图七

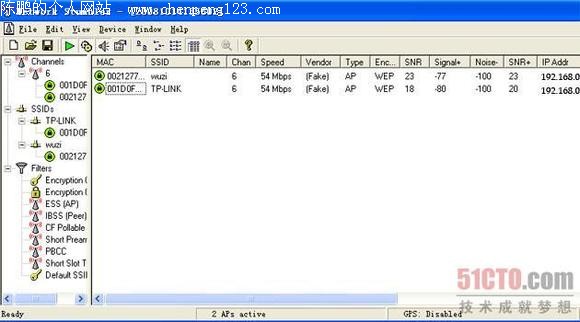

下面我们使用一款著名的无线接入点探测工具NetStumbler,文件很小只有1.26MB。它能自动识别所能探测到的无线接入点,还能探测到发射设备的SSID,以及无线设备所连接网卡的MAC地址信息等。如下图

图八

从图九中可以看到,netstumbler探测到了本区域中两个无线接入点处于活动状态,频段是6,包括接入的无线网卡MAC、无线设备的厂商,无线路由器地址。

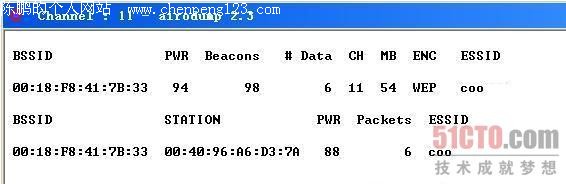

最后用airodump程序(默认会自动检测网络中的所有频段),对无线网络中的无线数据包进行统计和分析。笔记本电脑A通过无线路由器访问在线看电影的网站, 使得有大量的数据传输;在数据文件通过无线路由器传输到笔记本电脑A 的过程中, 笔记本电脑B 使用airodump 工具对数据包进行捕获;经过半分钟左右的时间, 抓了大约7000多个数据包。test.cap文件在当前目录下。这下万事具备只欠东风了。下面,看看那如何破解WEP。

图九

三、破解WEP密文

airodump收集到的信息也是非常宝贵的,我们可以通过WinAircrack破解airodump收集到的信息.

图十

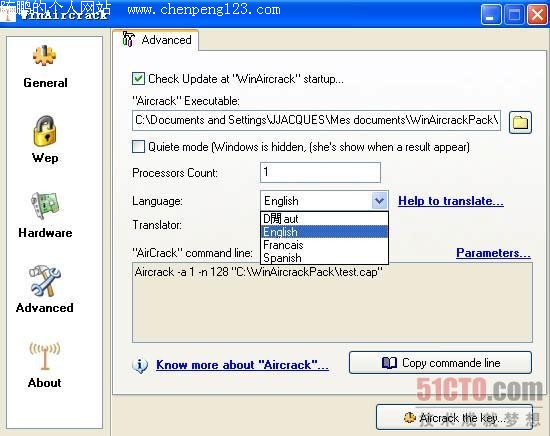

先把语言换成英文。

图十一

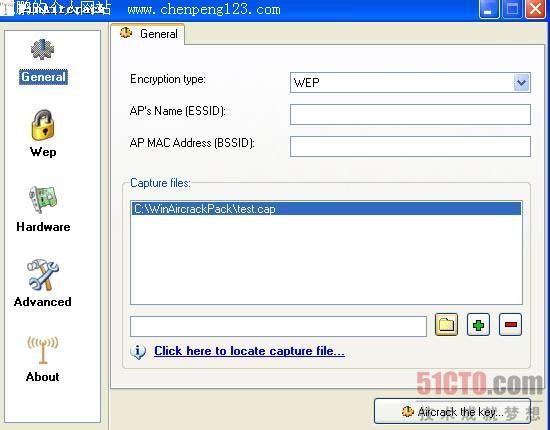

接着我们把扑捉到的test.cap文件添加进去。大约7千多的packets,test.cap文件已经30多M.所以大家不要捕捉太多的包。

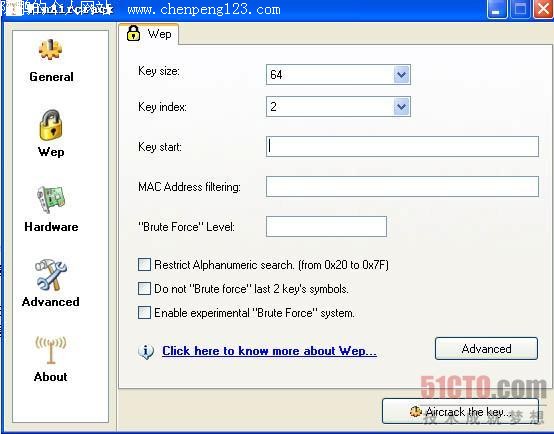

在左边点WEP,在WEP设置标签中先检测64位密文,因为大部分用户在设置无线路由器WEP加密时都选择了最简单的64位密文

图十二

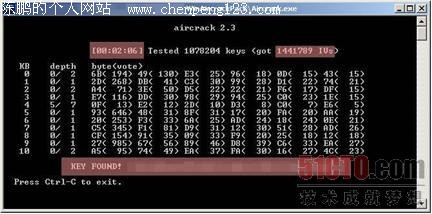

由于采取的是暴力破解方法,所以花费的时间会比较多,大概需要几个小时甚至更多的时间来破解一个64位的WEP密文。如果使用四核的Intel处理器则时间将会更短。利用WinAircrack 工具包中的aircrack.exe对数据包进行分析并成功的对WEP 的密码进行破解,如图十四:

图十三

四、测试结果分析

测试的结果证明了使用WEP 这种加密方式是极不安全。WEP 协议的安全隐患主要是由流密码体系自身缺陷、初始向量( IV) 过短以及CRC32 对数据完整性的检查不能阻止黑客的恶意修改造成的。WEP使用的是RC4加密算法,它通过一个24bit的初始响亮(IV,Initialization Vector)和40bit的密钥长度合成后成为60bit的密钥,而WEP采用对称加密,即数据加密、解密都使用相同的密钥和加密算法,虽然它提供了最基本的安全,但却非常薄弱,尤其是在2001年Fluhrer、Mantinhe和Shamir发表了一遍破解RC 密钥的论文之后,网络上出现了大批破解WEP的程序,于是IEEE针对这个问题在2002年推出了WPA,即WPA=TKIP+MIC+802.1x+EAP,的强加密机制。而且目前的厂商也都支持WPA。大家会考虑一个问题,如果加密加强了,是否或降低网络传输性能?通过NetStumbler探测的数据分析得出,加密后(使用WEP或WPA后)的无线网络环境传输的整体性能比未使用加密后的网络环境没有降低,反而略有提升。但由于使用WEP 加密方式的简单性在无线局域网领域的应用很广泛。因此为了在无线网络中安全的传输要应该尽量使用WPA 、使用多个数字、增加加密位数达到152位等安全加密方式,从而最大限度的提高无线网络的数据传输安全。

下面以TP-LINK路由器为例讲述几个需要注意的地方

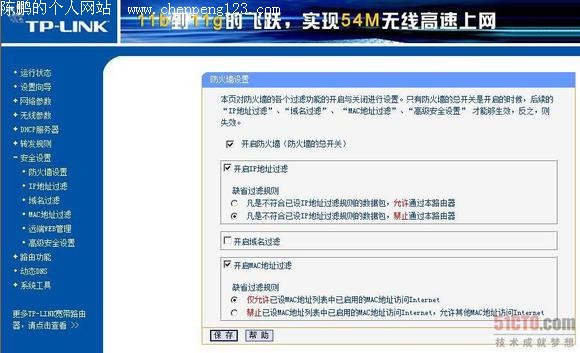

1.开启路由器防火墙如下图

图十四

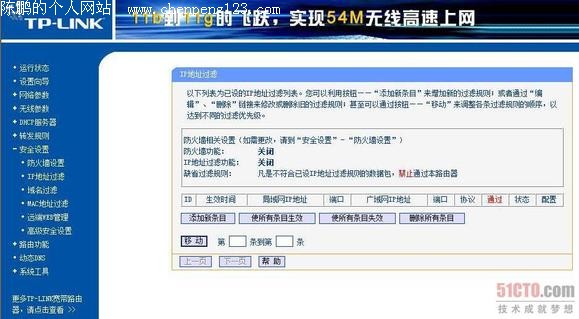

2.开启IP地址过滤,实现只有指定IP才能通过无线路由器上网。

图十五

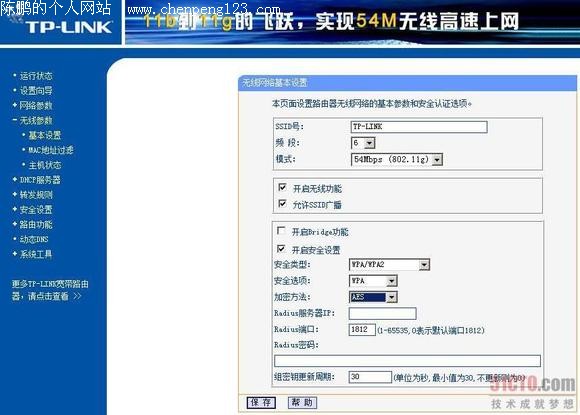

3.使用WPA安全加密类型

图十六

打印本文

打印本文  关闭窗口

关闭窗口