打印本文

打印本文  关闭窗口

关闭窗口 目前,PSTN正逐渐向以软交换网络为代表的下一代网络(NGN)迁移,软交换网络具备业务接口开放、接入手段丰富、承载和传送单一、设备容量集中等特点,这些特点是软交换网络的优势,但同时使软交换网络面临更多的安全威胁。

本文从软交换网络自身的特点出发,结合运营商的实际运营经验,分析和探讨了软交换网络的安全威胁和需求。对于承载层面,本文只探讨业务层面对承载网的安全需求,不涉及IP承载网数据层面的安全措施和需求。

软交换网络安全威胁分析

典型的软交换网络由业务层、核心交换层、控制层和接入层4层组成,它们面临着安全威胁:软交换设备和各种网关设备的容量可以非常大,一旦中断,其影响成几何级数放大;软交换系统的承载网基于IP网络,在承载网故障或者不稳定的情况下会出现心跳机制混乱、业务不能正常开展、核心节点运行不稳定或者脱网、链路和路由状态异常等状况;软交换系统通过开放的业务接口提供丰富的业务和应用,但开放的业务接口使其面临被攻击的危险;软交换系统用户终端的智能化以及接入方式的复杂化对软交换协议处理的容错性提出了很高的要求,接入区域公共化等使软交换网络处于更开放的网络环境中,更易遭受攻击。下面对这些威胁做深入分析。

(1)核心设备自身的安全威胁

软交换网络采用呼叫与承载控制相分离的技术,网络设备的处理能力有了很大的提高。可以处理更多的话务和承载更多的业务负荷,但随之而来是安全问题。对于采用板卡方式设计的网络设备,一块单板在正常情况下能够承载更多的话务和负荷,那么在发生故障时就有可能造成更大范围的业务中断。

目前,软交换设备安全完全依赖厂商的软硬件的安全设计,主要通过主备、1+1、N+1备份和自动倒换以及软硬件模块化设计等方式实现故障情况下的切换和隔离。但在实际运行中仍然存在一定的安全隐患。

备份和倒换的可靠性无法保障:关键设备的倒换(特别是一些关键接口板)一般会影响业务或者设备运行,倒换的成功率目前无法保障,可能在紧急情况下无法顺利进行倒换。

软件的可靠性无法保障:目前一些厂商的软件版本和补丁策略存在一定问题,软件和补丁过多带来了兼容性和可靠性问题。

(2)承载网的安全威胁

软交换系统的承载网络采用的是IP分组网络,通信协议和媒体信息主要以IP数据包的形式进行传送。承载网面临的安全威胁主要有网络风暴、病毒(蠕虫病毒)泛滥和黑客攻击。网络风暴和病毒轻则大量占用网络资源和网络带宽,导致正常业务访问缓慢,甚至无法访问网络资源,重则导致整个网络瘫痪。黑客攻击网络中的关键设备,篡改其路由和用户等数据,导致路由异常,网络无法访问等。从实际运行情况来看,承载网对软交换网络的影响目前是最大的,主要是IP网络质量不稳定引起的。

(3)接入网的安全威胁

软交换网络提供了灵活、多样的网络接入手段,任何可以接入IP网络的地点均可以接入终端。这种特性在为用户提供方便的同时带来了安全隐患,一些用户利用非法终端或设备访问网络,占用网络资源,非法使用业务和服务,甚至向网络发起攻击。另外,接入与地点的无关性,使得安全事件发生后很难定位发起安全攻击的确切地点,无法追查责任人。

(4)网络层面的安全威胁

虽然单个或者区域核心节点的安全可以通过负荷分担或者备份来保证,但是从网络层面来看仍然存在安全隐患。在现有的软交换网络中,各种平台类设备(SHLR、NP业务平台、SCP等)很多,而且往往都是以单点的形式存在,这些节点一旦失效,将严重影响网络业务。从实际运行情况来看,目前网络层面的威胁主要是重要业务节点瘫痪造成的业务中断、拥塞和溢出,其中SHLR、通用号码转换(一号通平台)等关键平台的影响最大。因此,应该重视突发话务冲击导致话务资源耗尽等现象。

软交换网络安全需求分析

在描述和分析软交换网络安全的过程中产生了“安全域”的概念,安全域是描述如何管理和控制网络安全的模型,在一个安全域内有相同的安全保护需求,可以实施相同的安全保护机制。安全域之间根据不同的安全等级需求,可以在安全域边界部署隔离、控制等安全策略。

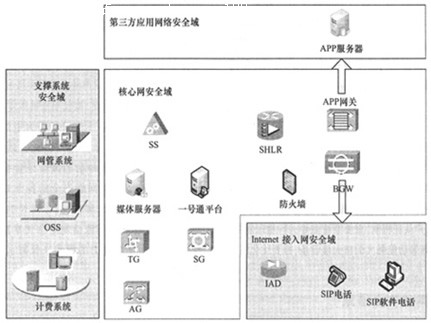

根据软交换网络各部分的安全需求,可以将软交换网络划分为核心网、Internet接入网、支撑系统和第三方应用网络4个安全域,如图1所示。

图1 软交换网络安全域的划分

核心网安全域包括所有的软交换机,TG、AG、SG等接入网关,BGW类设备,关键业务平台(包括SHLR、号码转换平台等),软交换媒体服务器和应用服务器,开发给第三方业务接口的应用网关。Internet接入网安全域包括所有分配公网地址的SIP电话终端、IAD类设备、各类SIP接入的PC等。支撑系统安全域包括网管、计费和OSS等辅助运营系统。第三方应用网络安全域主要包括所有以开发业务接口方式接入的应用服务器,鉴于目前实际应用中很少涉及到这种应用,这里不讨论该区域的安全需求。

各安全域的安全需求

(1)核心网安全域

核心网安全域是软交换网络的安全核心。从现网情况来看,核心网的承载层一般都采用专用IP网和VPN方式组网,安全域内设备(包括各种AG)本身的管理和控制可以认为是安全的。核心网安全域的安全需求有:设备的可用性,即可以在各种情况下(包括设备故障、网络风暴、话务冲击等)保证设备和承载业务的正常运行;需要在核心网与其他网络连接处部署BGW和防火墙等设备进行内外网隔离;网络中的SS等设备需具备完善的设备认证和授信方式,防止非法登录;核心网节点间需采用心跳和媒体检测等方式进行状态检查,及时更新节点状态,保证业务正常;接入节点需具备带宽和业务管理能力,防止用户非法占用带宽和使用业务;核心网节点应具备对异常信令和消息的处理能力,防止人为攻击等造成节点瘫痪或过负。

(2)Internet接入网安全域

Internet存在安全问题,当通过Internet提供软交换业务时,需要保证业务接入设备与软交换网络之间的通信安全。Internet接入网安全域的安全需求有:在SIP电话、软件电话等终端设备与Internet和软交换网络互联设备之间需要应用L2TP、IPSec等隧道技术;小容量AGW、IAD等通过Internet接入时,它们与Internet和软交换网络互联设备之间需要应用GRE、IPinIP、IPSec等隧道技术;需要完善的接入设备认证和授信手段,防止冒名使用。

(3)支撑系统安全域

支撑系统主要包括网管、计费和OSS等系统。虽然支撑系统不向用户直接提供业务,且都在内网区域内,受攻击的可能性较小,但其功能的特殊性且大多采用通用操作系统,因此必须保证其安全。支撑系统安全域的安全需求有:高强度的用户认证机制;重要系统需要进行物理隔离,并且网间需要部署功能强大的防火墙设备;需要优化系统安全策略。

软交换网络安全措施

(1)承载网层面

软交换网络的承载层现在除了用专网和MPLS VPN等手段进行网络隔离外,一些厂商采用在关键节点放置网络探头,以ping段包的形式进行侦听等手段进行网络质量监控,目前这种方式有以下难题需要解决:一是ping包和软交换消息包的长度差异较大,在一定丢包率情况下无法满足软交换信令的要求;二是ping包的频率不能设置太短,在承载网完全中断情况下,可以准确定位故障点,但是在闪断或者网络质量不稳定情况下,难以保证实时性业务的质量和实现故障定位。

(2)网络层面

在软交换设计和规划期间,应该对软交换网络安全有全面考虑:承载网的安全,包括网络隔离、防攻击等;关键业务节点的备份和用户的业务归属;业务的合理配备和设置,尽量在分散和易管理间找到平衡。

对于软交换网络特有的双归属容灾应该加以充分利用,弥补网络安全漏洞,但需注意对双归属机制进行完善,包括网关的切换策略、软交换的控制策略、心跳参数设置策略、容灾数据库管理等。

(3)软交换设备层面

软交换设备的安全主要靠厂商的安全设计来保证,但同时应该重视以下几个方面:建立关键板件检测制度和定期切换检测制度,充分保证关键板件倒换成功;为了保证软件版本和补丁的安全性,厂商应建立软件版本安全控制体系,运营商应加强入网检验制度和应用流程管理,共同解决软件的安全性和兼容性问题;充分了解和用好设备的自保护措施,如软交换的过负荷保护机制。

(4)管理层面

网络安全工作是一个以管理为主的系统工程,靠的是“三分技术,七分管理”,因此必须制定一系列的安全管理制度、安全评估和风险处置手段、应急预案等,这些措施应覆盖网络安全的各个方面,达到能够解决的安全问题及时解决,可以减轻的安全问题进行加固,不能解决的问题编制应急预案减少安全威胁。与此同时,需要强有力的管理来保障这些制度和手段落到实处。

结束语

软交换网络是一个新的网络,它不仅肩负着PSTN业务过渡的重任,还担负着新业务和新网络的未来,IP承载、网关多重归属、承载和业务分离、更加开放的接口等新特性无一不对网络安全提出了高要求,软交换网络安全将是一个需要长期关注和研究的话题。

【责任编辑 王凡】

打印本文

打印本文  关闭窗口

关闭窗口