打印本文

打印本文  关闭窗口

关闭窗口 中毒经历

刚开始的时候,是接到一个关于电脑报价的压缩包,由于是认识的人发送,一时降低了警觉,结果打开后中招。

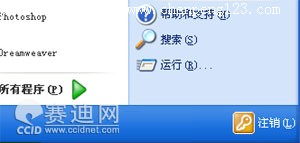

先是在MSN上聊天后发现电脑无法关机,提示被限制。如图所示:

无法正常关机

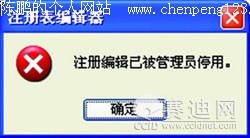

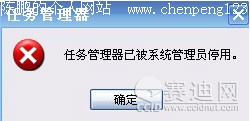

强行关机重启后发现关机按钮消失,注册表编辑器、任务管理器打不开。

关机按钮消失

注册表被禁用

任务管理器被禁用

| 热门推荐: | 瑞星卡卡6.0震撼上市,绝杀木马 | 经典教程 虚拟主机常见问题解答 |

病毒简单分析

病毒监视可移动存储介质并向其写入Autorun文件,文件内容格式如下(不一定完全一致):

[autorun]

open=RECYCLERS-1-6-21-1257894210-1075856346-012573477-2315\folderopen.exe

icon=%SystemRoot%\system32\SHELL32.dll,4

action=Open folder to view files

shell\open=Open

shell\open\command=RECYCLERS-1-6-21-1257894210-1075856346-012573477-2315\folderopen.exe

shell\open\default=1

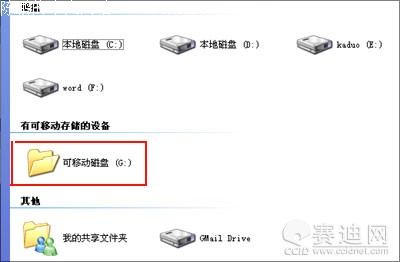

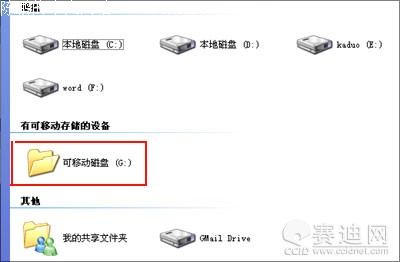

U盘图标被Autorun.inf定义为文件夹样式:

U盘图标变为文件夹样式

创建启动项并以隐藏进程运行:

HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Notify

crypt

crypts.dll

c:\windows\system32\crypts.dll

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

Symantec Control Client

symclisvc.exe

NEW PHOTO

(Not verified) Adobe PhotoShop CS3 Product

1.03.0023.0000

c:\windows\system32\symclisvc.exe

Symantec Control Client

symconfig.exe

NEW PHOTO

(Not verified) Adobe PhotoShop CS3 Product

1.03.0023.0000

c:\windows\system32\symconfig.exe

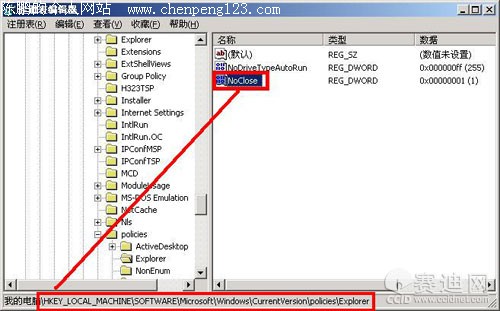

通过注册表限制用户关闭计算机:

注册表关机键值被修改

以图片形式通过MSN传播:

病毒本体文件

在虚拟环境下不运行,且劫持与安全相关的大量域名。

…………

127.0.0.1 www.dazhizhu.cn

127.0.0.1 www.f-secure.com

127.0.0.1 wwww.mcafee.com

127.0.0.1 www.avp.com

127.0.0.1 liveupdate.symantecliveupdate.com

127.0.0.1 www.avast.com

127.0.0.1 www.duba.net

…………

注:病毒插入了多个换行以误导用户认为hosts文件不存在域名劫持。

| 热门推荐: | 瑞星卡卡6.0震撼上市,绝杀木马 | 经典教程 虚拟主机常见问题解答 |

实战斗病毒

用Sreng扫描,发现可疑文件:

C:\WINDOWS\system32\symclisvc.exe

C:\WINDOWS\system32\drivers\ADProt.sys

C:\WINDOWS\system32\drivers\bfafgefi.sys

C:\WINDOWS\system32\drivers\heighdid.sys

D:\Program Files\Tencent\TM\TMDlls\npkcrypt.sys

C:\WINDOWS\system32\mstscax.dll

下载删除工具(无敌删除器DelayDelFile) ,解压并打开DelayDelFile,复制上面可疑文件列表(包含路径)——>粘贴进(Ctrl+V)第一个空白框中——>按“添加”——>点击“删除”按钮。

发现symclisvc.exe文件在计算机重新启动后还会出现,用Sreng进行简单修复,发现启动项开机运行中始终存在一个NEW PHOTO。

而且此时发现,网上给出的几种解决注册表被禁用的方法都无效(后来总结经验,感觉应该是由于当时疏忽,没在系统管理员权限下使用那些方法的缘故)。

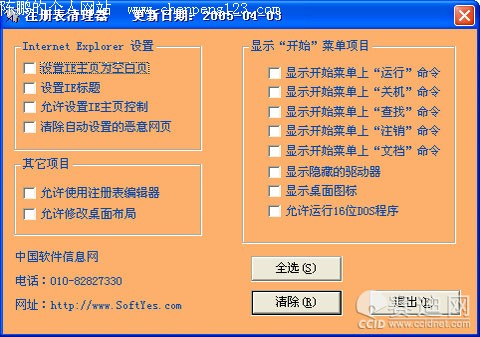

一度考虑用WinPE盘来删除那个顽固文件,再回头收拾注册表。后来在网上下载了数个注册表解禁工具后,终于找到一个不错的,打开了注册表。

工具下载:

本人就是用此工具恢复中毒机器的注册表

此时,回到C盘,发现顽固的symclisvc.exe文件已经消失,启动项开机运行中也没有了相应键值。(这个地方比较奇怪,估计有可能是注册表的恢复,触发了DelayDelFile没能继续完成的操作所致。)

恢复了注册表,下来的事情就是恢复任务管理器了。通过注册表来恢复。打开记事本,把下面的内容保存成.reg文件,然后双击导入恢复。

REGEDIT4

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System]

"DisableTaskmgr"=dword:00000000

(最后一行留一空行)

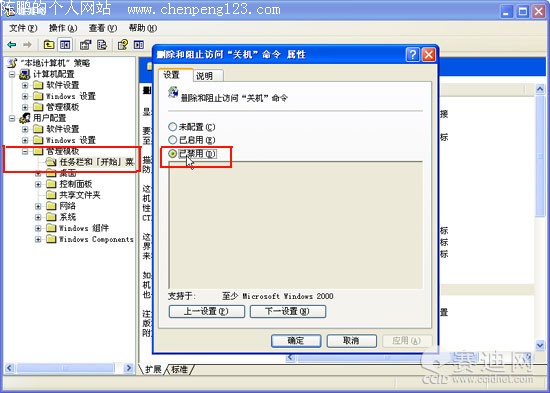

主要地方都恢复了,就剩下“关闭计算机”按钮了,这个就简单了。重新启动计算机,用管理员账户登录计算机。在组策略里设置好,重新启动。这次进自己的账户就可以了。进入桌面,打开“开始”菜单,“关闭计算机”按钮就出来了。

提示:一定要在管理员账户进行操作

现在,任务管理器、注册表、关机选项都恢复了,病毒文件残留本体也被删除。

总结

1、清理病毒的操作最好都在管理员权限下进行;

2、注意病毒文件与注册表的关联性;

3、注意异常现象的出现;

4、最重要的,即便是熟悉者在MSN等即时聊天工具上发过来的链接、压缩包等下载文件,都要进行多次询问。确定无问题后,还要注意链接是否存在异常,比如用数字“1”代替字母“l”。

经过艰苦奋斗,终于清除了病毒,看着自己的劳动成果——恢复正常的系统,继续工作!

| 热门推荐: | 瑞星卡卡6.0震撼上市,绝杀木马 | 经典教程 虚拟主机常见问题解答 |

【责任编辑 王凡】

打印本文

打印本文  关闭窗口

关闭窗口