打印本文

打印本文  关闭窗口

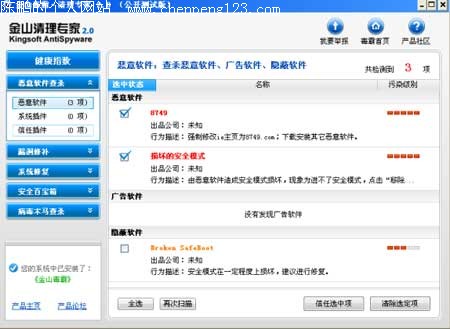

关闭窗口 金山毒霸已经紧急升级了有关8749的特征库,需要将金山毒霸查毒和金山清理专家的文件粉碎器结合使用,将8749清除掉。金山清理专家也正在紧急升级中,升级后,可顺利将8749清除。已经受8749困扰的用户,可参考以下步骤修复系统。

1.使用金山清理专家,程序会自动检测恶意软件,检测到8749病毒后,点击全选,再点清除选中项。

2.立即重启电脑,使用金山清理专家修复被病毒破坏的注册表,修复被病毒添加的加载项

3.访问http://zhuansha.duba.net/259.shtml下载AV终结者专杀工具修复被破坏的安全模式。

4.右键单击我的电脑,选择属性,点击“系统还原”标签页,把禁用的勾去掉。建议至少要选择保护C分区,在系统遇到紧急故障时,利用系统还原可以减少恢复系统的成本。

毒霸用户发现病毒无法处理时,推荐下载清理专家2.0,下载地址:

http://www.duba.net/zt/ksc/down.shtml

8749病毒详细分析报告

病毒行为:

1.使用删除文件,移动文件,写入空信息等三种方式清空HOST文件

2.病毒利用文件占用技术,实现对自身程序文件的保护

3.修改注册表键,禁用XP的系统还原

Software\Microsoft\Internet Explorer\Search

Software\Microsoft\Internet Explorer\Main

4.添加注册表启动项,因病毒名是随机生成,不同的电脑,感染的文件并不完全一致。修改注册表HKLM\software\microsoft\windows\currentversion\runonce,实现自动注册组件。

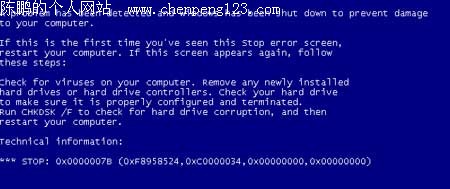

5.破坏安全模式(清空注册表HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBoot下的所有项目),使你不能进入安全模式调试系统。启动系统到安全模式会蓝屏

6.终止所有包含下列字符的窗口的进程。

btbaicai

wopticlean

360safe

8749病毒

8749专杀

卡卡

安全卫士

IE修复

8749.com病毒

清除8749

删除8749

| 热门推荐: | 巧妙从进程中判断病毒和木马 | 交换机上配置虚拟局域网的技巧 |

7.子DLL,每20分钟从http://up.yinlew.com:8080/hellohost515.ini?p=%s&t=%d下载一个要阻止访问的网站列表,下载后的文件保存在%sys32dir%\andttrs文件中。类似以下内容:

125.91.1.20 www.kzdh.com

125.91.1.20 www.7255.com

125.91.1.20 www.7322.com

125.91.1.20 www.7939.com

125.91.1.20 www.piaoxue.com

125.91.1.20 www.feixu.net

125.91.1.20 www.6781.com

125.91.1.20 www.7b.com.cn

125.91.1.20 www.918188.com

125.91.1.20 hao.allxue.com

125.91.1.20 good.allxue.com

125.91.1.20 baby.allxue.com

125.91.1.20 www.allxue.com

125.91.1.20 about.lank.la

125.91.1.20 www.x114x.com

125.91.1.20 www.37ss.com

125.91.1.20 www.7k.cc

125.91.1.20 www.73ss.com

125.91.1.20 www.hao123.com

125.91.1.20 www.81915.com

125.91.1.20 www.9991.com

125.91.1.20 www.my123.com

125.91.1.20 www.haokan123.com

125.91.1.20 www.5566.net

125.91.1.20 www.gjj.cc

125.91.1.20 www.2345.com

125.91.1.20 www.123wa.com

125.91.1.20 www.ku886.com

125.91.1.20 www.5icrack.com

125.91.1.20 www.jjol.cn

125.91.1.20 www.xinhai168.com

125.91.1.20 ooooos.com

125.91.1.20 www.ooooos.com

125.91.1.20 www.8757.com

125.91.1.20 4199.5009.com

125.91.1.20 www.13886.cn

125.91.1.20 www.8757.com

125.91.1.20 www.baidu345.com

125.91.1.20 www.dedewang.com

125.91.1.20 allxun.5009.cn

125.91.1.20 4199.5009.cn

125.91.1.20 yahoo.5009.cn

125.91.1.20 tom.5009.cn

125.91.1.20 zh130.5009.cn

125.91.1.20 piaoxue.5009.cn

125.91.1.20 3448.5009.cn

125.91.1.20 ttmp3.5009.cn

125.91.1.20 fx120.5009.cn

125.91.1.20 7939.5009.cn

125.91.1.20 99488.5009.cn

125.91.1.20 7333.5009.cn

125.91.1.20 www.ld123.com

125.91.1.20 www.anyiba.com

125.91.1.20 www.999991.cn

125.91.1.20 www.hao123.cn

125.91.1.20 www.3721.com

125.91.1.20 www.haol23.com

125.91.1.20 haol23.com

8.生成与子DLL同名的SYS驱动程序,驱动程序监控自身服务注册项(独立线程监控、WINLOGON启动时监控),如果被安全软件修改,病毒会再改回来。

9.IRP HOOK最底层的文件系统(IRP_MJ_SET_INFORMATION),保护文件,不能删除,不能更名。

10.挂钩ZwCreateFile,在其访问system32\drivers\etc\hosts时,将该访问操作重定向到%sys32dir%\andttrs。相当 于用这个andttrs取代了系统的hosts文件,达到跟修改HOST文件相同的效果,用户只能通过修改andttrs或恢复HOOK阻止本地域名绑定。

11.挂钩ZwLoadDriver,禁止ICESWORD(冰刃)的驱动加载。

| 热门推荐: | 巧妙从进程中判断病毒和木马 | 交换机上配置虚拟局域网的技巧 |

【责任编辑 彭凡】

打印本文

打印本文  关闭窗口

关闭窗口